Übersicht

Ladestationen für Elektrofahrzeuge (E-Autos) und Software-Management-Systeme kommunizieren über das Open Charge Point Protocol (OCPP). Es wird von der Open Charge Alliance (OCA) verwaltet, die Produkte offiziell für die Konformität zertifiziert.

Der Sicherheitsteil des OCPP definiert eine Ende-zu-Ende-Sicherheitsarchitektur mit Implementierungsrichtlinien sowohl für die Ladestationen als auch für das zentrale Managementsystem. Er wurde erstmals 2018 eingeführt und befindet sich nun in seiner dritten Überarbeitung.

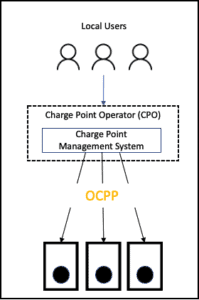

OCPP Systemarchitektur

OCPP definiert den Kommunikationspfad zwischen einer unterstützten Wallbox und dem Managementsystem der Wallbox (CSMS). In vielen Fällen ist das CSMS eine Cloud-basierte Plattform. Die Wallbox und das CSMS kommunizieren über Web Sockets (WS), ein bidirektionales HTTP-ähnliches Protokoll. Wenn dieser Kanal verschlüsselt ist, wird das Protokoll als Secure Web Socket (WSS) bezeichnet, ähnlich wie HTTPS.

Die OCPP Sicherheitsleitlinien zielen darauf ab, die Sicherheit dieses Kommunikationskanals zu definieren und dabei Industriestandards umzusetzen.

OCPP Sicherheitskonzepte

Wie die meisten Leitlinien für die Sicherheit von Kommunikationsnetzen befasst sich auch die OCPP Sicherheitsleitlinien mit den drei häufigsten Sicherheitsproblemen:

- Vertraulichkeit der Kommunikation - Ein gut definiertes System verschlüsselt die Kommunikation zwischen den Partnern, so dass unbefugte Dritte die Kommunikation nicht abhören können.

- Authentifizierung des Servers - die Wallbox sollte leicht überprüfen können, ob es mit dem richtigen Server kommuniziert. Geschieht dies nicht, kann die Kommunikation zu einem unseriösen Server umgeleitet werden.

- Authentifizierung des Klienten - Der Server sollte in der Lage sein, die Wallbox zu authentifizieren, um Angreifer daran zu hindern, gefälschte Ladestationen zu erstellen, die sich als echte Ladestationen ausgeben und die Serverdatenbank manipulieren.

OCPP Sicherheitsprofile

Die OCPP Sicherheitsarchitektur definiert drei Stufen von Sicherheitsprofilen:

| Profil | Kanalverschlüsselung | Server-Authentifizierung | Ladestation-Authentifizierung |

| Sicherheitsprofil 1 | - | - | Passwort |

| Sicherheitsprofil 2 | TLS 1.2 oder höher | Server-Zertifikat | Passwort |

| Sicherheitsprofil 3 | TLS 1.2 oder höher | Server-Zertifikat | Klienten-seitiges Zertifikat |

Sicherheitsprofil 2 oder Sicherheitsprofil 3 oder beide müssen implementiert sein, um die OCPP Sicherheitszertifizierung zu erhalten.

Wie die OCPP Sicherheitsrichtlinien gängige Angriffsszenarien verhindern

Die korrekte Implementierung der OCPP Sicherheitsprofile kann vor einigen der häufigsten Angriffsszenarien schützen, wie in der folgenden Tabelle dargestellt:

| Angriffsbezeichnung | Details zum Angriff | Auswirkungen | Schutz |

| Kaperung des Servers |

Ein manipulierter Server leitet den Datenverkehr von der Wallbox zu sich um.

Dies lässt sich leicht durch Manipulation der DNS-Einträge in einem der von der Wallbox verwendeten DNS-Server erreichen. |

|

Sicherheitsprofil 2 oder Sicherheitsprofil 3 verhindern diesen Angriff aufgrund der Server-Authentifizierung. |

| Abhören von Kommunikation | Ein schadhafter Akteur (z. B. ein Router, Proxy usw.) zeichnet den unverschlüsselten Datenverkehr zwischen der Wallbox und dem Server auf oder manipuliert ihn. |

|

Sicherheitsprofil 2 oder Sicherheitsprofil 3 verhindern diesen Angriff durch die Kanalverschlüsselung. |

| Wallbox-Nachahmung | Ein gefälschter Wallbox-Simulator gibt sich als tatsächliche Wallbox aus und sendet massenhaft gefälschten Daten an den Server. Der Server kann nicht zwischen echten und gefälschten Nachrichten unterscheiden. |

|

Sicherheitsprofil 1 oder

Sicherheitsprofil 2 oder Sicherheitsprofil 3 verhindern diesen Angriff aufgrund der Klienten-Authentifizierung. |

Praktische Überlegungen

Um die OCPP Sicherheitszertifizierung zu erhalten, muss das Sicherheitsprofil 2, das Sicherheitsprofil 3 oder beides implementiert werden. Die meisten zertifizierten Ladestationen setzen das Sicherheitsprofils 2 um, da es auf eingebetteten Systemen viel einfacher zu implementieren ist.

Das Sicherheitsprofil 2 verwendet einen gemeinsamen Schlüssel (Passwort). Der Server und die Ladestation müssen dieses Passwort gemeinsam nutzen, bevor die Kommunikation beginnen kann. Es wird empfohlen, bei der ersten Verbindung der Ladestation mit dem Server den folgenden Ablauf zu verwenden:

- Der Hersteller der Ladesäule initialisiert sie mit einem bekannten Standardpasswort. Dabei kann es sich um ein festes Passwort für alle Ladesäulen oder um ein eindeutiges Passwort für eine bestimmte Charge/einen bestimmten Kunden handeln. Dieses Standardpasswort muss jedoch dem Ladesäulen-Management-System (CSMS) bekannt sein.

- Wenn sich die Ladesäule zum ersten Mal mit dem CSMS verbindet, verwendet sie das Standardpasswort. Danach sollte dieses Passwort sofort durch ein eindeutiges Passwort ersetzt werden.

- Das CSMS generiert nach dem Zufallsprinzip ein eindeutiges Passwort. Anschließend speichert es dieses Passwort sicher in seiner Datenbank für die jeweilige Ladesäule.

- Ein eindeutiges Passwort wird über den sicheren Kanal (WSS) an die Ladesäule gesendet.

- Die Ladesäule verwendet dieses eindeutige Passwort für alle weitere Kommunikation, und der Server erwartet und überprüft es.

Das Verfahren zur Aktualisierung des Passworts unter Punkt 4 ist in der OCPP Sicherheitsdokumentation genau festgelegt und ist Teil der Sicherheitszertifizierung.

Zusammenfassung

Die Umsetzung der OCPP Sicherheitsrichtlinien ist entscheidend für die Sicherheit und Stabilität eines jeden Ladenetzes. Die Betreiber sollten sich vergewissern, dass die von ihnen ausgewählten Ladesäulen und Managementsysteme diese wichtigen Sicherheitsmaßnahmen umsetzen.

Der einfachste Weg, die Einhaltung der Vorschriften zu überprüfen, ist die OCPP Sicherheitszertifizierungsplakette. Diese Plakette wird nur an die besten Produkte vergeben, die den strengen Zertifizierungsprozess bestanden haben, und gilt als Goldstandard für die Sicherheit im Bereich des Ladens von E-Autos.