Vue d'ensemble

Les chargeurs de véhicules électriques (VE) et les systèmes de gestion des logiciels communiquent via le protocole OCPP (Open Charge Point Protocol). Ce protocole est régi par l'Open Charge Alliance (OCA), qui certifie officiellement la conformité des produits.

La partie sécurité de l'OCPP définit une architecture de conception de sécurité de bout en bout, avec des lignes directrices de mise en œuvre pour les points de charge et le système de gestion central. Elle a été introduite pour la première fois en 2018 et en est maintenant à sa troisième révision.

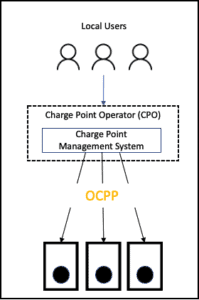

Architecture du système

L'OCPP définit le chemin de communication entre un chargeur pris en charge et un système de gestion des stations de recharge (CSMS). Dans de nombreux cas, le CSMS est une plateforme basée sur le cloud. Le chargeur et le CSMS communiquent à l'aide de Web Sockets (WS), un protocole bidirectionnel de type HTTP. Lorsque ce canal est crypté, le protocole est appelé Secure Web Socket (WSS), similaire à HTTPS.

Le cadre de sécurité de l'OCPP vise à définir la sécurité de ce canal de communication tout en utilisant les meilleures pratiques de l'industrie.

Concepts de sécurité

Comme la plupart des cadres de sécurité des réseaux de communication, le cadre de sécurité de l'OCPP traite des trois problèmes de sécurité les plus courants :

- Secret des communications - Un système bien défini crypte les communications entre les entités de sorte que des tiers non autorisés ne puissent pas écouter les communications.

- Authentification du serveur - le chargeur doit pouvoir vérifier facilement qu'il communique avec le bon serveur. Si ce n'est pas le cas, la communication peut être détournée vers un serveur malhonnête.

- Authentification du client - Le serveur doit être en mesure d'authentifier le chargeur afin d'empêcher les pirates de créer de faux chargeurs qui se font passer pour de vrais chargeurs et polluent la base de données du serveur.

Profils de sécurité de l'OCPP

L'architecture de sécurité de l'OCPP définit trois niveaux de profils de sécurité :

| Profil | Cryptage des canaux | Auth du serveur | Charger Auth |

| Profil de sécurité 1 | - | - | Mot de passe |

| Profil de sécurité 2 | TLS 1.2 ou supérieur | Certificat de serveur | Mot de passe |

| Profil de sécurité 3 | TLS 1.2 ou supérieur | Certificat de serveur | Certificat côté client |

Le profil de sécurité 2 ou le profil de sécurité 3, ou les deux, doivent être mis en œuvre pour bénéficier de la mise en œuvre de la sécurité OCPP.

Comment la sécurité de l'OCPP prévient les scénarios d'attaque les plus courants

La mise en œuvre correcte des profils de sécurité de l'OCPP permet de se protéger contre certains des scénarios d'attaque les plus courants, comme le montre le tableau ci-dessous :

| Nom de l'attaque | Détails de l'attaque | Impact | Protection de l'environnement |

| Détournement de serveur | Un serveur malveillant détourne le trafic du chargeur.

Cela peut se faire facilement en manipulant les entrées DNS dans l'un des serveurs DNS utilisés par le chargeur. |

|

Le profil de sécurité 2 ou le profil de sécurité 3 éliminent cette attaque grâce à l'authentification du serveur. |

| Écoute des communications | Un acteur malhonnête (routeur, proxy, etc.) enregistre ou manipule le trafic non crypté entre le chargeur et le serveur. |

|

Le profil de sécurité 2 ou le profil de sécurité 3 éliminent cette attaque grâce au cryptage du canal. |

| Usurpation d'identité d'un chargeur | Un faux simulateur de chargeur se fait passer pour un chargeur réel et envoie de fausses données au serveur. Le serveur ne peut pas faire la distinction entre les vrais et les faux messages. |

|

Profil de sécurité 1 ou

Les profils de sécurité 2 ou 3 éliminent cette attaque grâce à l'authentification du client. |

Considérations pratiques

Pour bénéficier de la mise en œuvre de la sécurité OCPP, le profil de sécurité 2, le profil de sécurité 3 ou les deux doivent être mis en œuvre. En réalité, la plupart des chargeurs certifiés choisissent de prendre en charge le profil de sécurité 2, car il est beaucoup plus facile à mettre en œuvre sur les systèmes embarqués.

Le profil de sécurité 2 utilise une clé partagée (mot de passe). Le serveur et le chargeur doivent partager ce mot de passe avant que la communication ne commence. Il est recommandé d'utiliser le flux suivant lors de la connexion initiale du chargeur au serveur :

- Le fabricant du point de charge l'initialise avec un mot de passe par défaut bien connu. Il peut s'agir d'un mot de passe fixe pour tous les points de charge ou unique pour un lot/client spécifique. Toutefois, ce mot de passe par défaut doit être connu des systèmes de gestion des stations de recharge (CSMS).

- Lorsque le point de charge se connecte au CSMS pour la première fois, il utilise le mot de passe par défaut. Il doit ensuite immédiatement mettre à jour ce mot de passe avec un mot de passe unique.

- Le CSMS génère de manière aléatoire un mot de passe unique. Il enregistre ensuite en toute sécurité ce mot de passe dans sa base de données pour ce chargeur spécifique.

- Un mot de passe unique est envoyé au chargeur via le canal sécurisé (wss).

- Le chargeur utilisera ce mot de passe unique pour toutes les communications ultérieures, et le serveur l'attendra et le vérifiera.

La procédure de mise à jour du mot de passe visée au point 4 ci-dessus est bien définie dans la documentation de sécurité de l'OCPP et fait partie de la certification de sécurité.

Résumé

La mise en œuvre de la sécurité OCPP est essentielle pour la sécurité et la stabilité de tout réseau de chargeurs. Les opérateurs doivent vérifier que les chargeurs et les systèmes de gestion qu'ils choisissent mettent en œuvre ces mesures de sécurité importantes.

Le moyen le plus simple de vérifier la conformité est le badge de certification OCPP Security. Ce badge n'est attribué qu'aux meilleurs produits qui ont passé avec succès le processus de certification rigoureux et est considéré comme l'étalon-or de la sécurité dans le domaine de la recharge des VE.